Craver 스팸메일 모의훈련 대시보드

KISA와 함께 진행한 스팸메일 모의훈련 결과를 확인하고,

효과적인 보안 교육을 통해 피싱 공격으로부터 회사를 보호하세요.

훈련 결과 심층 분석

실제 사례 학습

가상 시나리오를 통한 모의 훈련

퀴즈를 통한 보안 인식 강화

⏱️ 예상 소요 시간: 10-15분

📊 전사 현황 대시보드

우리 회사의 보안 현황을 함께 확인하고 개선해요

🎯 우리가 함께 해야 할 일

2차에서 악성 링크를 클릭한 동료분들은 도와주세요

오늘의 시나리오 훈련을 꼭 해보세요

의심 메일을 발견하면 주저하지 말고 신고해주세요

우리가 배운 교훈

함께 성장하는 우리의 이야기

💡 의심스러운 메일을 동료와 공유하면 더 많은 사람이 속지 않습니다.

💡 메일을 열었을 때 악성 링크를 식별하는 능력이 부족합니다.

이것이 오늘의 교육 목표입니다!

💡 의심 메일을 신고하는 것이 우리 회사를 보호합니다.

더 많은 신고를 기대합니다!

부서별 악성 링크 클릭률 현황

2차 훈련 결과 - 함께 배우고 성장해요

💬 함께 성장하는 문화: 클릭률이 높은 부서도 괜찮습니다. 오늘 배운 내용으로 함께 개선해요!

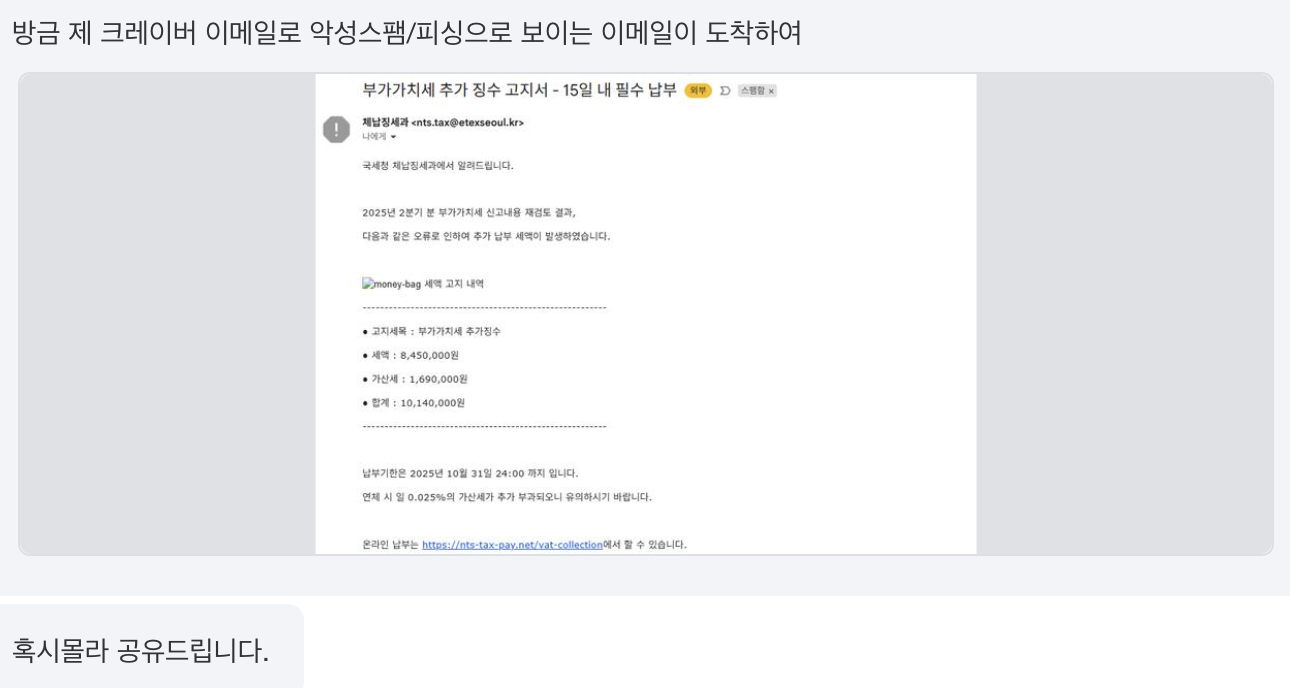

📊 왜 2차 훈련에서 악성 링크 클릭이 늘어났을까?

1️⃣ 시나리오가 더 현실적이었어요

Microsoft 구독 결제 vs 부가가치세 추가 징수

→ 부가 가치세 추가 징수의 경우 Microsoft 구독 결제에 비해 직장인이라면 꼭 확인해야 될 메일로 더 쉽게 클릭했어요.

2️⃣ 경계심과 링크 식별은 별개예요

→ 1차: "이건 모야?" (메일 안 열음)

→ 2차: "이건 진짜 같은데?" (링크 클릭함)

3️⃣ 우리가 배워야 할 핵심

→ "메일을 열었을 때" 링크가 진짜인지 판별하는 능력이 필수입니다!

💡 희망적인 신호

신고율이 0% → 4%로 증가했습니다. 이는 경각심이 생겼다는 증거입니다!

📈 상세 결과 분석

훈련 라운드별 심층 분석

훈련 라운드 비교

훈련 타임라인

결과: 157명 열람 (58%) / 3명 감염 (1.9%) / 0명 신고 (0%)

결과: 61명 열람 (23%) / 22명 감염 (36.1%) / 10명 신고 (4%)

부서별 상세 분석

| 부서 | 1차 클릭률 | 2차 클릭률 | 위험도 |

|---|---|---|---|

| CEO직속 | 0% | 0% | 낮음 |

| 경영부문 | 0% | 17% | 높음 |

| 유통부문 | 1% | 4% | 중간 |

| 브랜드부문 | 1% | 7% | 중간 |

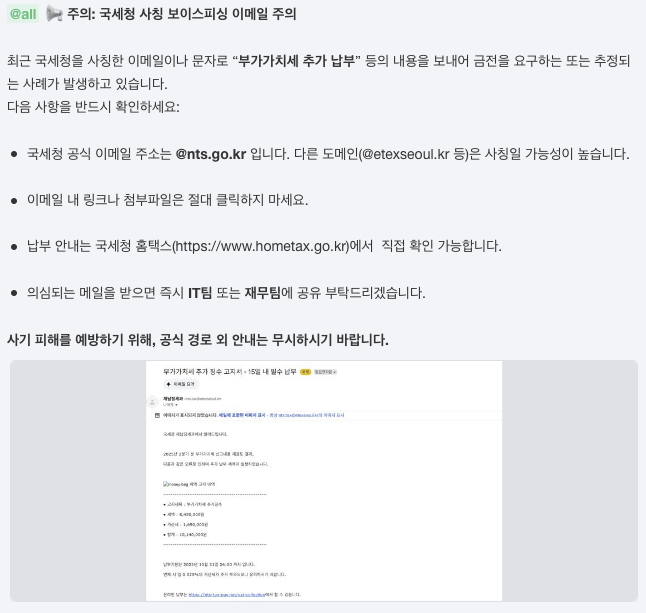

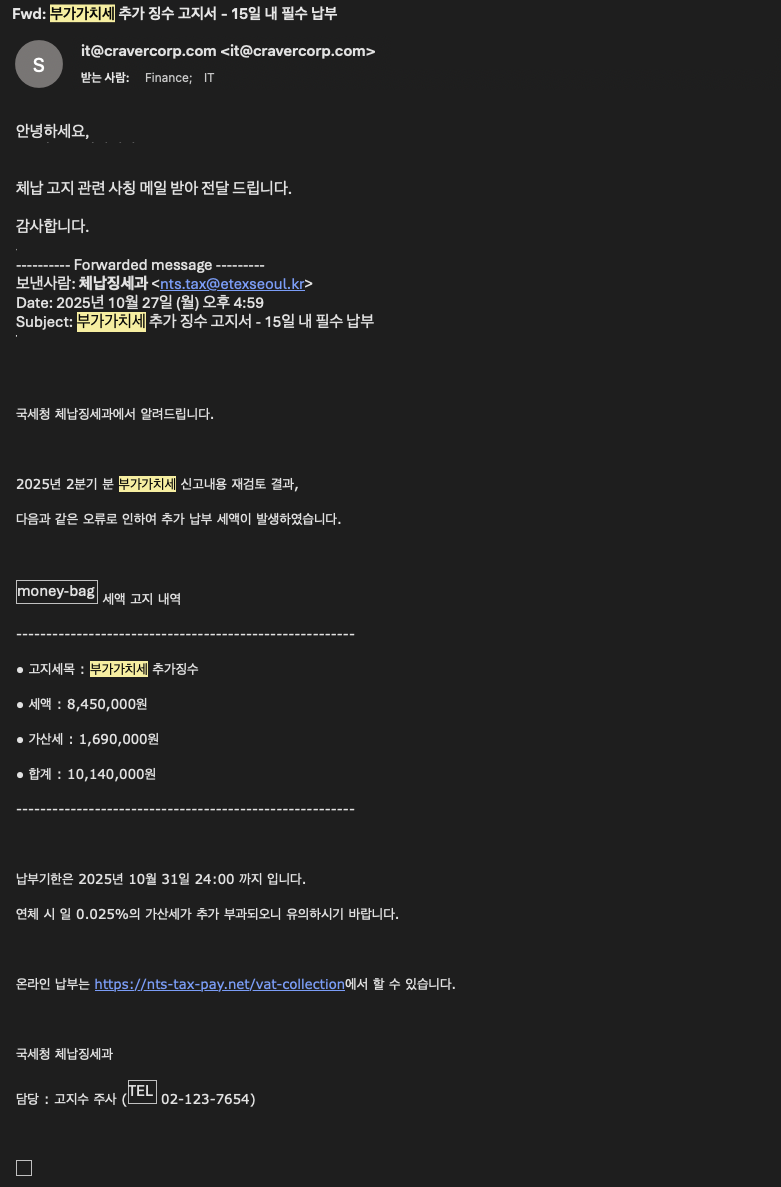

🏆 모범 사례

임직원 여러분의 훌륭한 신고 사례입니다.

2차 훈련 메일을 확인한 후, 사내 메신저에 "국세청 사칭 보이스피싱 이메일 주의" 안내를 공유하고 국세청 공식 이메일 발송 안내 및 확인 방법을 함께 전달하여 전 임직원의 메일 열람 및 감염을 예방했습니다.

유통부문 XXX님 공유

2차 훈련 메일을 확인한 후 IT팀에 의심 메일을 신고하여 신속한 대응을 지원했습니다.

브랜드부문 XXX님 공유

2차 훈련 메일을 받자마자 IT팀과 유관 부서에 의심 메일 신고를 진행하여 IT팀의 신속한 대응을 지원했습니다.

🔍 왜 2차 훈련에서 감염률이 급증했을까?

1. 시나리오 변경 효과

1차: Microsoft 구독 결제 (일반적, 관심도 낮음)

2차: 부가가치세 추가 징수 (긴급성, 개인 관련)

2. 선택적 경계심

열람률 감소 = 내부 공유를 통한 스팸의심 내역 공유

하지만 메일을 연 직원 중 클릭 비율은 1% → 8%로 급증

즉, "이 메일은 진짜"라고 판단하면 링크를 쉽게 클릭

3. 핵심 시사점

✅ 단순 "메일 안 열기" 교육은 불충분

✅ "메일을 열었을 때" 악성 링크 식별 능력이 필수

✅ 긴급/개인 관련 메일일수록 더욱 신중해야 함

🎓 실전 보안 교육

실제 사례로 배우는 피싱 방어법

💥 실제 피해 사례

이것은 현실입니다

- 생산라인 5일 중단

- 복구비용 8억원

- 고객정보 47만건 유출

- R&D 핵심 자료 유출

- 주가 12% 하락

- 기업 이미지 손상

- AI로 생성된 신분증 이미지

- 군 관련 기관 사칭

- 조기 차단 성공

- 국제 운송업체 사칭

- 세관 정보 요청

- 비밀번호 탈취 시도

🔍 피싱 메일 해부하기

실제 피싱 메일의 위험 신호 파악하기

타입 1: CEO 사칭 (BEC)

To: 김철수 과장

Subject: Re: 긴급 - 해외 거래처 송금 건 (기밀)

- 도메인 변조 (craver-official.com)

- 긴급/기밀 압박

- 금전 거래 요청

- 기밀 유지 = 확인 방지

타입 2: IT 부서 사칭

Subject: 【중요】24시간 내 비밀번호 변경 필수

- 도메인 변조 (.co.kr)

- 시간 압박 (24시간)

- 계정 잠김 협박

- 알 수 없는 링크

타입 3: 인사팀 사칭

Subject: 2025년 상반기 성과급 지급 안내

- 외부 도메인 (craver-hr.com)

- 개인정보/계좌 입력 요구

- 외부 링크를 통한 확인

📌 보안 원칙 3-3-3

기억하기 쉬운 피싱 방어 원칙

메일을 받으면 3초 멈추고 생각

- 발신자가 진짜인가?

- 내용이 정상인가?

- 링크/첨부가 안전한가?

의심스러운 메일 확인 절차

- 1단계: 발신자 도메인 확인

- 2단계: 긴급성/압박 체크

- 3단계: 다른 채널로 확인

반드시 실행해야 할 행동

- 의심 → 즉시 신고

- 확인 → 전화/메신저

- 절대 → 링크 클릭 금지

🎮 시나리오 훈련

실제 상황을 체험하며 학습하세요

시나리오 훈련

실제 상황을 체험하며

보안 위협에 대응하는 능력을

기르는 시간입니다.

📋 퀴즈

학습 내용을 테스트해보세요